АО "Государственная техническая служба" опубликовало очередной выпуск кибердайджеста, посвященного инцидентам в области информационной безопасности (ИБ) в Казахстане за 2023 год, передает inbusiness.kz.

Прошедший год оказался богатым на события и вызовы в области информационной безопасности, с которыми сталкиваются как индивиды, так и организации. Угрозы ИБ постоянно эволюционируют, а киберпреступники находят новые способы атак, чтобы получить доступ к чувствительной информации.

ГТС вспоминает самые значимые и влиятельные инциденты в области ИБ, произошедшие в Казахстане и мире.

Обзор компьютерных инцидентов внутри страны

В начале текущего года стало известно об утечке персональных данных клиентов сети спортивных магазинов "Спортмастер" из стран СНГ. Список содержал в себе более 260 000 строк с данными граждан Казахстана. Актуальность данных охватывает период с 15.09.2012 по 18.05.2018 года. Файл содержит в себе имена, даты рождения, номера телефонов и адреса электронных почт.

В одной из организаций квазигосударственного сектора РК обнаружено заражение сети вирусом-шифровальщиком. Для дешифровки злоумышленники потребовали выплату в биткоинах. Предварительный анализ показывал, что организация не соблюдала требований постановления правительства РК от 20 декабря 2016 года № 832 "Об утверждении единых требований в области информационно-коммуникационных технологий и обеспечения информационной безопасности".

Уязвимость одного образовательного сайта — причина компрометации 40 казахстанских сайтов. В марте 2023 года обнаружен веб-шелл на одном из интернет-ресурсов частных образовательных учреждений. Загрузка веб-шелла осуществляется из-за уязвимостей веб-приложения или неправильной конфигурации. В ходе анализа инцидента информационной безопасности выявлено более 40 интернет-ресурсов, которые находятся на данном веб-сервере и, вероятно, уже были скомпрометированы.

В инфраструктуре государственных организаций выявлены иностранные кибершпионы. В марте 2023 года АО "ГТС" совместно с КНБ РК сообщило о выявлении хакерской группировки, которая осуществляла кибершпионаж путем негласного сбора документов из инфраструктур нескольких государственных органов и организаций. Злоумышленникам удалось скомпрометировать основные элементы информационно-коммуникационных инфраструктур государственных органов и организаций, в том числе были зафиксированы факты компрометации рабочих станций руководителей. Они вели высокотехнологичный кибершпионаж, при котором государственные организации не подозревали о наличии постороннего в своей инфраструктуре. Все работало, как и прежде, антивирусное программное обеспечение выявляло только ранее известное вредоносное программное обеспечение, электронные документы на компьютерах не пропадали, инфраструктура работала стабильно, и не возникало подозрений, что некие сторонние силы крадут сведения, циркулирующие в организации. Хакеров интересовала только "чувствительная" информация, они не крали все подряд.

В мае 2023 года обнаружено 17 IP-адресов, предположительно подверженных критическим уязвимостям с идентификаторами CVE-2022-24816 и CVE-2023-25157. Обнаруженные IP-адреса принадлежат крупным компаниям квазигосударственного сектора Казахстана. GeoServer применяется в различных отраслях, таких как геология, экология, геодезия, сельское хозяйство, управление городами и др., где пространственные данные являются важными компонентами для принятия стратегических решений.

В июле 2023 года в Казахстане выявлено 17 тысяч роутеров, которые потенциально подвержены уязвимости MikroTik. 5128 роутеров имеют явные признаки ее наличия.

Известно, что для подписания запроса на получение госуслуги необходимо установить NCALayer. В сентябре текущего года выявлен фишинговый интернет-ресурс ncalayer.info/update.php, при открытии которого под видом обновления для NCALayer загружается и запускается вредоносная программа типа Trojan Downloader. Особенностью этой вредоносной программы является то, что она обладает функционалом кейлоггера, кражи данных, скрытного дистанционного управления компьютером (VNC), а также управления веб-камерой. В конечном результате злоумышленник имеет возможность считывать информацию, набираемую на клавиатуре, просматривать пароли, в т. ч. с браузеров, а также установить сторонние приложения.

В казахстанском сегменте Интернета в октябре текущего года обнаружены 27 IP-адресов, использующих продукты Citrix NetScaler ADC и NetScaler Gateway, которые потенциально подвержены уязвимости с высоким уровнем критичности идентификатора CVE-2023-3519. Злоумышленник, воспользовавшись уязвимостью, может внедрить вредоносное ПО, похитить конфиденциальные данные и произвести дальнейшие атаки на сеть, что поставит под угрозу безопасность инфраструктуры всей сети.

В ноябре 2023 года зафиксировано увеличение количества инцидентов информационной безопасности, связанных с утечкой персональных данных. Причиной утечки являются инфостилеры, вредоносные программные обеспечения (ВПО), которые нацелены на кражу личных данных (пароли, банковские данные и другие чувствительные сведения) с зараженных компьютеров. Этот тип ВПО создан для скрытой работы и передачи украденных данных злоумышленникам.

Кибергигиена

Почему это важно? Основная причина реализации инцидентов – несоблюдение кибергигиены.

Команда АО "ГТС" регулярно проводит работу по оповещению, разбору инцидентов и проведению лекций по кибергигиене, включая основные аспекты безопасного использования Интернета, защиты от фишинга, обзор современных угроз ИБ и т. д. Лекционные мероприятия направлены на повышение общей осведомленности и обучение практическим навыкам безопасности пользователей в цифровом мире.

В настоящее время растет процентная доля целевых фишинговых атак, организуемых через рассылку писем по электронной почте, мессенджерам и т. д.

Люди получают тщательно разработанные фишинговые сообщения, провоцирующие их вводить конфиденциальные/персональные сведения – логин и пароль, которые дают доступ к чувствительной информации, в том числе к корпоративным сетям или базам данных организаций и компаний. Целевые фишинговые письма могут содержать ВПО, в большинстве случаев это программное обеспечение для удаленного доступа, вредоносного программного обеспечения.

Международные угрозы и события

Регулярный анализ в течение года международных угроз и событий в области информационной безопасности оправдан по ряду ключевых причин. В первую очередь, динамичная природа угроз информационной безопасности требует регулярного мониторинга, так как злоумышленники постоянно совершенствуют свои методы атак. Только систематический анализ поможет выявлять новые угрозы и эффективно реагировать на них.

В 2023 году в международном сообществе были распространены следующие типы угроз и инцидентов информационной безопасности, направленные на крупных игроков мирового рынка:

- Атаки на конечные точки (Endpoint-Based Attacks).

- Атаки с использованием программ-вымогателей.

- Атака на цепочку поставок 3CX.

- Утечка данных (data leak).

- Несанкционированный доступ (кибератаки).

- Уязвимости.

- Облачные кражи информации.

Подробнее об инцидентах на сайте STS.KZ.

Постоянное обновление стратегий и методов в области защиты становится ключевым элементом в устойчивой кибербезопасности. Актуальные данные и аналитика об угрозах обеспечивают организации необходимой информацией для адаптации и усовершенствования своих стратегий. Этот цикл постоянного обновления и анализа создает механизм, который позволяет минимизировать риски, связанные с кибератаками и поддерживать высокий стандарт безопасности в цифровой среде.

Статистика по киберинцидентам

С января 2023 года командой "ГТС" было зарегистрировано порядка 35 тысяч заявок по угрозам и инцидентам информационной безопасности:

- ВПО – 21 940.

- Ботнет – 4040.

- Эксплуатация уязвимости – 2726 инцидентов ИБ.

- Фишинговая атака – 2160 инцидентов ИБ.

- Отсутствие доступа к интернет-ресурсу – 1090 инцидентов ИБ.

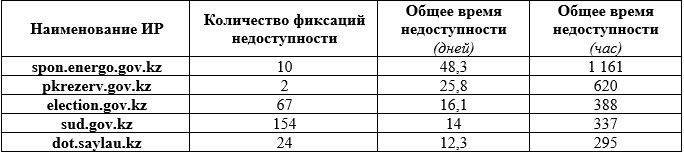

ТОП-5 ИР по общей длительности недоступности:

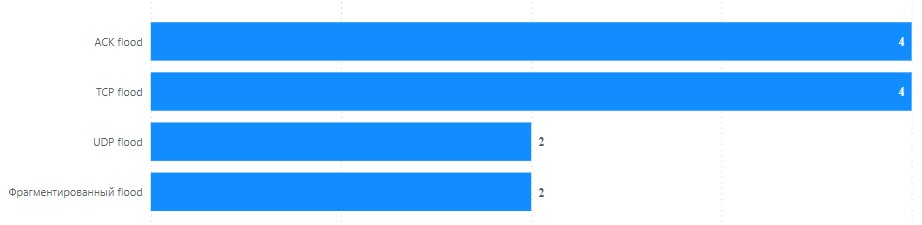

С начала 2023 года зафиксировано 272 события связанных с DDoS-атаками.

Типы DDoS-атак, направленных на БВУ РК:

Типы DDoS-атак, направленных на ГО РК:

Типы DDoS-атак, направленных на квазигосударственный сектор:

Типы DDoS-атак, направленных на КВОИКИ:

Отмечается, что из 272 событий зарегистрировано и отработано 152 инцидента ИБ.

Мероприятия по международному обмену информацией в части выявленных угроз информационной безопасности и компьютерных инцидентов:

В 2023 г. по результатам отработки событий и инцидентов ИБ НКЦИБ в зарубежные организации 78 государств направлено 1832 оповещения (сведения, полученные с оборудования единого шлюза доступа к Интернету и единого шлюза электронной почты (IPS/IDS).

Со стороны зарубежных организаций 32 государств в адрес НКЦИБ поступило 738 оповещений.

Сведения об атаках на клиентов ЕШДИ.

В 2023 году количество попыток найти брешь в защите клиентов ЕШДИ зафиксированы с использованием инфраструктуры стран, указанных в графиках.

Сведения о вредоносной активности, направленной на клиентов ЕШДИ с целью эксплуатации уязвимости CVE-2023-28771, за 2023 год – более 223 млн.атак:

Пик вредоносной активности с использованием инфраструктуры Украины приходится на июль месяц и почти все они (95%) связаны с попытками эксплуатации уязвимостей в оборудованиях Zyxcel (Zyxel.Firmware.error.message.Command.Injection).

С информацией об уязвимости можно ознакомиться по ссылке. По сведениям Forti, уязвимость затрагивает оборудования Zyxcel, используемые для защиты промышленных систем (SCADA – Supervisory Control And Data Acquisition).

Доля атаки, которая была направлена на госсектор (МИО-44%, ГО-18%), составила 62%. Атаки преимущественно были направлены на северные регионы РК (Северо-Казахстанская область, Акмолинская область, Костанайская область).

Сведения о вредоносной активности, направленной на клиентов ЕШДИ – топ-5 атакующих (с использованием инфраструктуры) стран:

Будущие тенденции и прогнозы

Искусственный интеллект (ИИ) и машинное обучение.

В 2024 году ожидается, что развитие ИИ значительно продвинется и принесет с собой множество новых возможностей и вызовов. Стоит также отметить, что одной из главных областей, где ИИ уже демонстрирует себя с большим успехом, является медицина. Врачебные программы на основе ИИ способны диагностировать заболевания с высокой точностью и предлагать оптимальные методы лечения. Это позволяет своевременно обнаружить и бороться с различными заболеваниями, а также повышает эффективность работы медицинских учреждений.

Еще одним направлением, где ИИ обещает революционные изменения, является автоматизация процессов в различных отраслях экономики. С помощью ИИ будет возможно создавать умные системы управления производством, оптимизировать логистические процессы, улучшать качество контроля и многое другое. Это значительно повысит эффективность работы предприятий и позволит снизить затраты.

Применение искусственного интеллекта и машинного обучения в информационной безопасности приносит многочисленные преимущества. Эти технологии обладают способностью улучшать человеческие возможности, проводить быстрый анализ обширных объемов данных, распознавать сложные закономерности и взаимосвязи, а также эффективно адаптироваться к новым угрозам информационной безопасности.

В перспективе информационная безопасность искусственного интеллекта, поддерживаемая машинным обучением, станет "мощным" инструментом. Как и во многих других отраслях, человеческое взаимодействие давно уже играет ключевую и неотъемлемую роль в обеспечении безопасности. Несмотря на то, что на данный момент эффективность информационной безопасности в значительной степени зависит от человеческого участия, стоит отметить, что технологии все более успешно справляются с определенными задачами по сравнению с человеческими возможностями.

Генеративный ИИ используется по обе стороны битвы.

Поскольку искусственный интеллект (ИИ) развивается ускоренными темпами, растет обеспокоенность по поводу распространения все более сложных и интеллектуальных атак, управляемых ИИ. Спектр угроз включает в себя "дипфейковые" попытки социальной инженерии, а также автоматизированные вредоносные программы, которые демонстрируют интеллектуальное поведение, позволяющее обойти обнаружение различными средствами защиты.

Одновременно эта технология поможет выявлять, избегать или минимизировать потенциальные риски за счет использования обнаружения аномалий в реальном времени, интеллектуальной аутентификации и механизмов автоматического реагирования на инциденты информационной безопасности.

Вредоносные программы-вымогатели.

Вредоносные программы-вымогатели часто воспринимаются как более распространенная и разрушительная угроза информационной безопасности. Данная угроза остается значительной и ожидается сохранение ее важности в следующем году.

Киберпреступники будут использовать более сложные и утонченные методы, в том числе внедрение программ-вымогателей, основанных на искусственном интеллекте. Эти программы будут способны адаптироваться к изменениям в среде безопасности и обходить традиционные меры защиты. Надо подчеркнуть, что тактика двойного вымогательства, при которой злоумышленники сначала крадут конфиденциальные данные, а затем шифруют их, будет дальше развиваться, создавая дополнительное давление на потенциальных жертв и вынуждая их платить выкуп.

Фишинг

Из-за своей способности манипулировать человеческой психологией фишинговые атаки и атаки социальной инженерии продолжают оставаться эффективными. Фишинговые атаки включают в себя использование электронных писем или веб-страниц с целью обмана пользователей. Ожидается, что в течение следующих двенадцати месяцев эти атаки станут более изощренными, целенаправленными и убедительными. Злоумышленники могут использовать технологию глубокой подделки, чтобы выдавать себя за доверенных лиц или манипулировать видео/аудио контентом, что еще больше затрудняет отличить подлинный контент от подделки. Осведомленность и обучение сотрудников основам информационной безопасности является важной тактикой, которую можно использовать для борьбы с угрозой фишинга.

Кибератаки на устройства IoT

Прогнозируется, что в 2024 году темпы роста популярности IoT будут продолжать увеличиваться. Интернет вещей (IoT) представляет собой крайне удобный и полезный комплекс технологий, который значительно облегчает как повседневную жизнь, так и операционную деятельность организаций. Несмотря на огромную популярность и удобство устройств IoT, они обладают своими недостатками, такими как наличие трудно выявляемых уязвимостей и отсутствие стандартизации. Устройство IoT является потенциально уязвимой точкой входа в сеть. Поэтому эти сети могут представлять собой первый этап в масштабных взломах, особенно когда атака направлена против конкретной организации.

Независимо от масштаба и типа окружающей среды, в которую внедряется система IoT, безопасность следует рассматривать на этапе проектирования для улучшения ее внедрения, защиты данных и предотвращения кибератак.

Защита критически важной инфраструктуры.

Кибератаки на критически важные инфраструктуры, такие как энергетические сети, транспортные системы и финансовые учреждения представляют собой значительную угрозу национальной безопасности и экономике. В 2024 году ожидается усиление мер по защите этих систем. Это может включать развитие специализированных решений для обнаружения и предотвращения атак, укрепление сотрудничества между государственными и частными организациями, а также повышение уровня готовности к инцидентам в критических отраслях.

Киберпреступность как услуга

Развитие киберпреступности как услуги (Cybercrime-as-a-Service) означает, что даже неопытные злоумышленники могут получить доступ к продвинутым инструментам для осуществления атак. Это включает в себя все — от аренды вредоносного ПО до покупки готовых кибератак на черном рынке. В результате барьер для входа в киберпреступность снижается, что может привести к увеличению числа и разнообразия атак. Организациям необходимо быть готовыми к более широкому спектру угроз и иметь комплексные системы защиты.

Облачная безопасность

Переход на облачные технологии продолжает набирать обороты, что требует от организаций особого внимания к облачной безопасности. Это включает в себя защиту данных, хранящихся в облаке, обеспечение безопасности API, а также управление доступом и идентификацией в облачной среде. Также важным аспектом является безопасность конфигурации облачных сервисов, поскольку неправильно настроенные облачные ресурсы часто становятся целью атак.

Противодействие внутренним угрозам

Внутренние угрозы – это один из наиболее сложных для обнаружения типов рисков. Они могут включать в себя не только преднамеренные действия сотрудников, но и случайные ошибки, приводящие к утечкам данных или другим проблемам безопасности. В 2024 году важно будет не только технологически контролировать и мониторить действия сотрудников, но и проводить регулярное обучение персонала, чтобы повысить осведомленность о потенциальных угрозах и методах их предотвращения.

Обучение и подготовка кадров

Недостаток квалифицированных специалистов в области кибербезопасности продолжает оставаться проблемой для многих организаций. Ожидается, что спрос на обученные кадры в этой области будет расти. Организациям необходимо инвестировать в обучение и развитие своих сотрудников, чтобы подготовить их к эффективному реагированию на угрозы информационной безопасности. Это может включать в себя специализированные курсы, воркшопы, участие в симуляциях кибератак и регулярные тренинги по повышению осведомленности в области информационной безопасности. Кроме того, университеты и образовательные учреждения, возможно, будут расширять и углублять свои программы по информационной безопасности, чтобы удовлетворить растущий спрос на специалистов.

Все это показывает, что организациям предстоит столкнуться с рядом новых и усиливающихся угроз. Это требует комплексного подхода, включающего в себя технологические инновации, обучение персонала, соблюдение законодательства и международное сотрудничество. Постоянное обновление знаний и навыков, а также адаптация к изменяющимся условиям будут ключевым фактором успешной защиты от угроз информационной безопасности.

Изображение Lukas с сайта Pixabay

Вопрос с использованием Интернета Starlink в Казахстане урегулируют к концу 2024 года – Багдат Мусин